mysqldump 参数和使用方法及资料说明

前言 mysqldump是mysql用于转存储数据库的实用程序。它主要产生一个SQL脚本,其中包含从头重新创建数据库所必需的命令CREATE TABLE INSERT等。 1. 常用参数 2. mysqldump 默认参数 3. mysql...

前言 mysqldump是mysql用于转存储数据库的实用程序。它主要产生一个SQL脚本,其中包含从头重新创建数据库所必需的命令CREATE TABLE INSERT等。 1. 常用参数 2. mysqldump 默认参数 3. mysql...

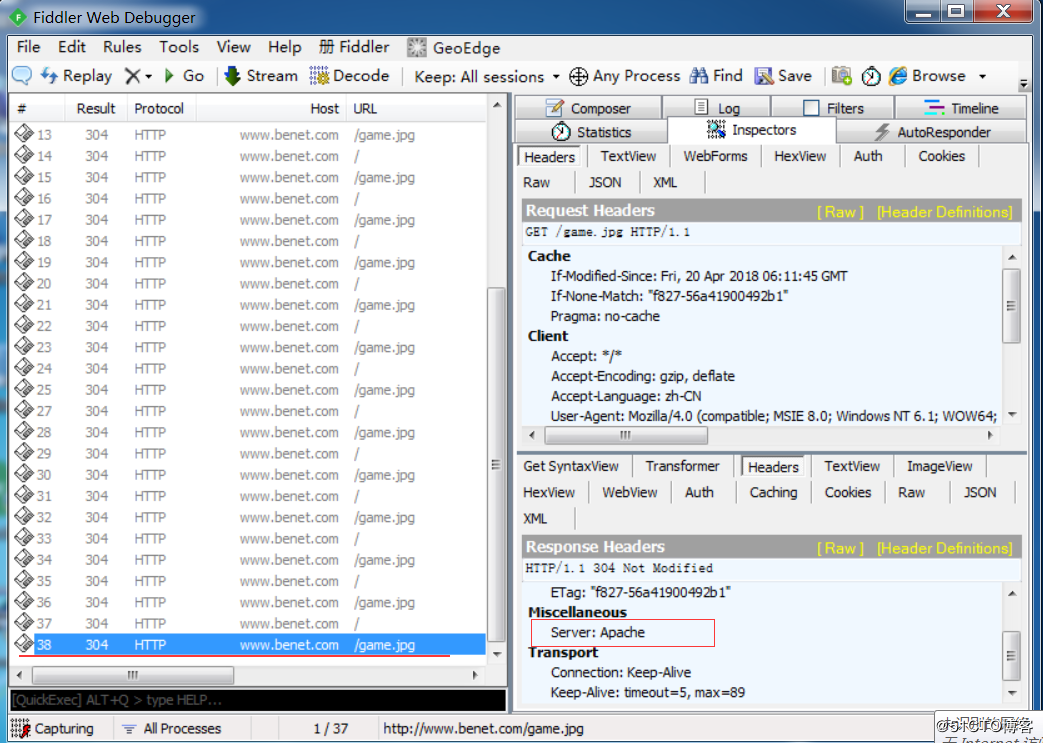

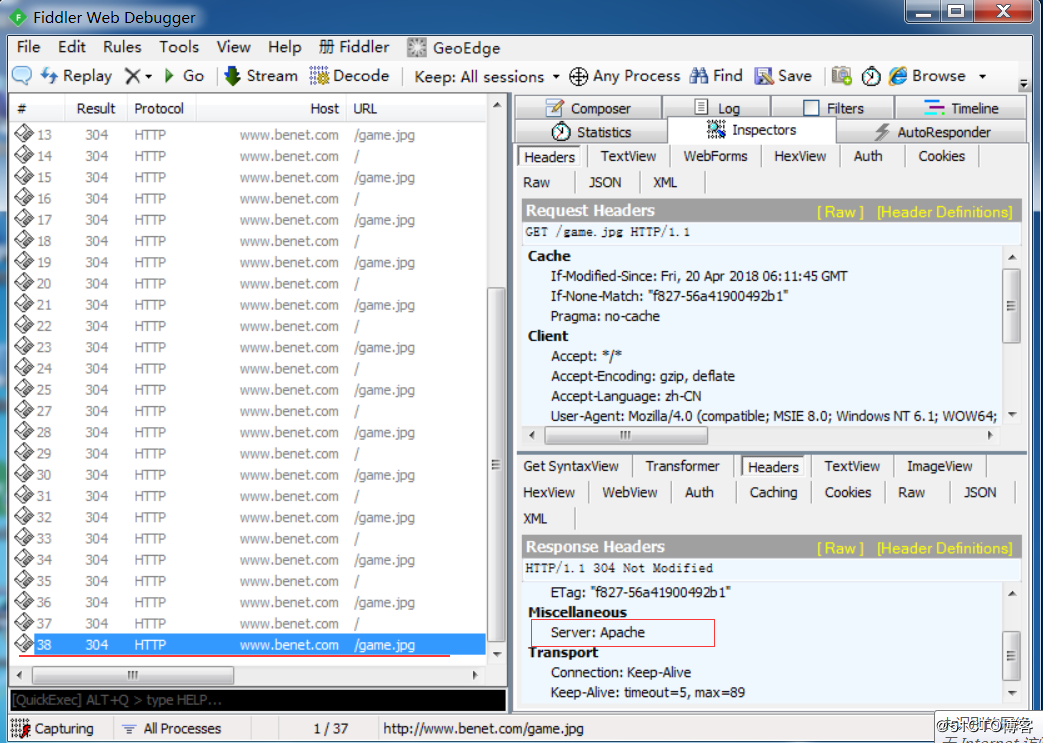

有需要服务器方面的需求和咨询,可以联系博主 QQ 7271895 一、防盗链 二、隐藏版本信息 实验要求: 三台虚拟机分别是:linux和两台windows虚拟机,linux虚拟机为服务器,Windows7-1为客户端,Windows7-2...

【腾讯云】3年轻量2核2G4M 低至1.7折,仅需368元!

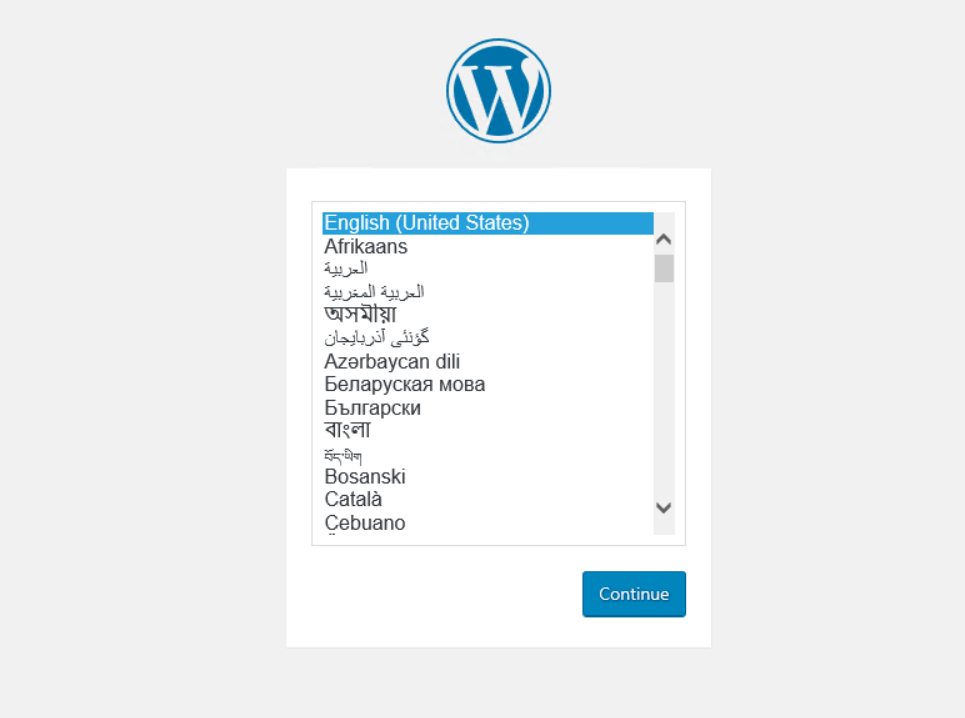

一. 前言 二. 接下来就是搭博客的过程 三、大功告成 一. 前言 开学之初,我发现Azure上有一个100刀的学生优惠。但在领取这个优惠之后,我却一直没有使用的机会,一是自己不会用,二是没有多余的时间。现在等来了放假,终于可以好好搞一搞了...

背景 虚拟主机 fastcgi 部署流程 部署架构 环境 架构图 编译软件 安装开发环境和必要的包 编译httpd 编译php 安装mariadb 配置文件修改 修改httpd主机 修改fast-cgi主机 配置mysql 宿主机的host...

还记得之前想要获取 WordPress 站点的所有文章总数统计网上的教程,以及子凡在某些地方的使用也都是直接使用 SQL 语句直接查询数据来做总数统计,现在相信还真的是费时费力,原因就是不知道 WordPress 还有 wp_count_p...

1. 准备 LNMP 环境 2. 安装wordpress 3. 配置 一开始搭建的hexo博客,hexo博客有个缺点,他是用nodejs的服务器,不太稳定,服务器经常挂。所以最后还是决定用nginx+php-fpm搭建一个wordpress...

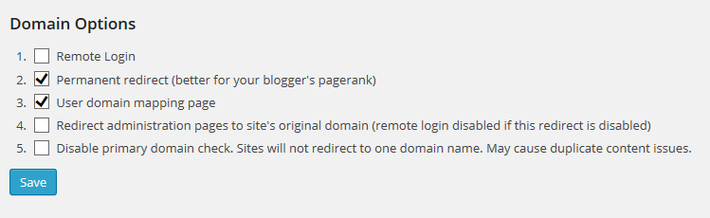

1、准备 2、Nginx配置 3、安装WordPress 4、启用多站点功能 5、设置域名映射 6、结果 WordPress的多站点功能允许安装一个WordPress程序的情况下,实现多个站点(也就是一套程序,可以绑定多个域名或子域名)。 ...

WordPress 3.0以上的版本支持直接开启多站点模式,这样一来,你可以在一个后台切换多个站点进行管理。多站点模式可以使用多个不同的域名绑定,避免了在同一个服务器安装多个WordPress的尴尬,管理多个网站非常方便,下面就介绍一下安装...

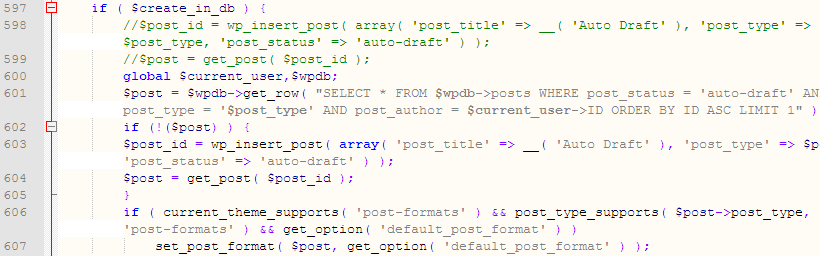

有需要服务器方面的需求和咨询,可以联系博主 QQ 7271895 禁用文章修订历史版本 禁用自动保存功能 禁用自动草稿功能 下面的方法需要修改源文件所以在打开每一个文件之前,记得一定要先做好备份! 禁用文章修订历史版本 1.打开 wp-co...

有运维或服务器方面的需求,可以联系博主 QQ 7271895 简介 受影响的版本 攻击带来的影响 技术细节 临时修复程序 时间线 总结 导语:WordPress是网络上最受欢迎的CMS。在这篇文章中,我们将讲述在WordPress内核中引入...

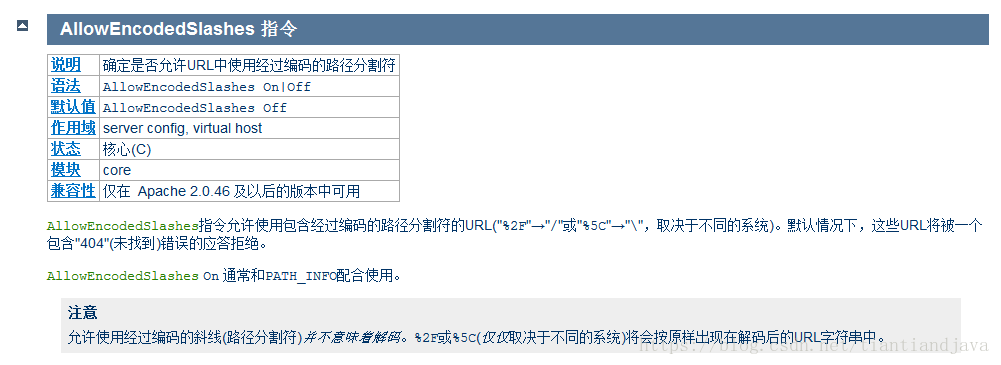

有运维或服务器方面的需求,可以联系博主 QQ 7271895 我们通常使用 urlencode()之类的函数将斜线编码成%开头的字符串 但是默认情况下 apache发现请求的URL中有对斜线的编码后的字符,是会返回404页面的 此时,就用到...

有需要服务器方面的需求和咨询,可以联系博主 QQ 7271895 文章目录[隐藏] 一、防盗链 二、隐藏版本信息 实验要求: 三台虚拟机分别是:linux和两台windows虚拟机,linux虚拟机为服务器,Windows7-1为客户端,W...

有需要服务器方面的需求和咨询,可以联系博主 QQ 7271895 一、 apt install apache2 二、 apt install php (安装后测试phpinfo) <?php phpinfo(); ?> 三、 a...

有需要服务器方面的需求和咨询,可以联系博主 QQ 7271895 一个2014年初上线的项目,要升级https,记录一下。 一共有三台WEB服务器,进入 apache/modules 查看是否有 mod_ssl.so。 两台服务器正常,一台...

有需要服务器方面的需求和咨询,可以联系博主 QQ 7271895 之前写过使用宝塔,配置网站会出现NO input file specified的解决方法。这次再次搜集网络资料共享出来 APACHE服务器出现No input file sp...

有需要服务器方面的需求和咨询,可以联系博主 QQ 7271895 本文将详细介绍如何操作禁止显示apache网站根目录 进入apache的配置文件 httpd.conf 找到: vim /etc/httpd/conf/httpd.conf ...

有需要服务器方面的需求和咨询,可以联系博主 QQ 7271895 文章目录[隐藏] 什么是brotli? 安装依赖文件[仅限centos] 编译安装brotli库 apache/nginx添加编译参数 apache/nginx修改配置文件 ...

有需要服务器方面的需求和咨询,可以联系博主 QQ 7271895 本来MySQL BINLOG和SHOW PROCESSLIST命令属于八竿子打不着的两个事务,但在最近故障排查中,发现主库和从库已经存在很严重的复制延迟,但从库上显示slav...